Mantenere i criminali informatici lontani dalla rete elettrica

Keep cyber criminals away from the power grid.

Con l’aumentare degli attacchi alle sottostazioni della rete – solo nel 2022 del 70%, secondo il Dipartimento dell’Energia del Oak Ridge National Laboratory (ORNL) – gli ingegneri stanno prevedendo nuovi vettori di attacco e prendendo misure per proteggersi dagli hacker che li utilizzano.

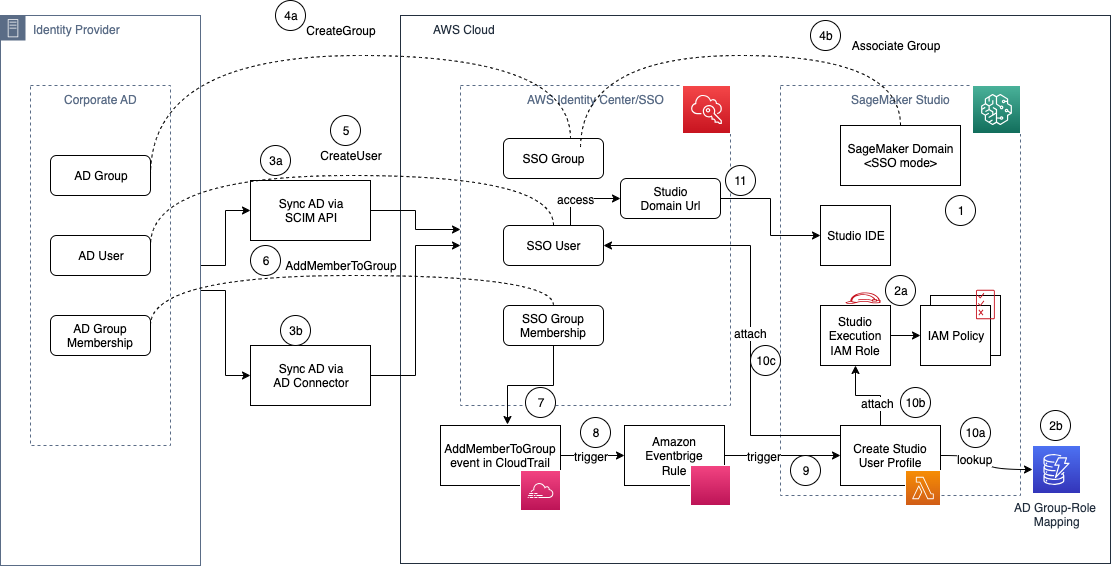

“Come ricercatori, cerchiamo di stare al passo con le minacce informatiche, non solo reagire a esse dopo che si sono verificate”, ha detto Peter Fuhr dell’ORNL, che dirige il gruppo Grid Communications and Security. Il gruppo di Fuhr ha recentemente dimostrato un nuovo metodo per utilizzare una ruota di colori rotante per codificare i dati dei sensori della rete subliminalmente in un flusso video, utilizzando una nuova chiave di decodifica della sequenza di Fibonacci che ruota la ruota dei colori in modo che ogni lettura del sensore utilizzi un codice di colore univoco.

“L’ORNL ha inventato un metodo convincente per proteggere la nostra infrastruttura critica della rete che si basa sulla tecnologia di crittografia nota”, ha detto Sterling Rooke, amministratore delegato di Brixon Inc. (Baltimore), un’azienda che produce strumenti di monitoraggio dell’energia elettrica. “Con la giusta applicazione, ci sarà bisogno di questa nuova implementazione – una sorta di steganografia che nasconde informazioni critiche nei flussi video in diretta delle sottostazioni della rete stessa”.

Secondo Fuhr, la tecnica traduce i codici dei caratteri criptati che le utilities utilizzano oggi in un codice di colore nascosto nei flussi video delle telecamere che già monitorano l’attività della sottostazione. La EPB (ex Electric Power Board, Chattanooga, TN) ha testato con successo la tecnica per sei mesi utilizzando un collegamento di rete virtuale locale (VLAN) tra il centro di controllo della griglia centrale della EPB e le sue sottostazioni. “Abbiamo dimostrato il concetto in laboratorio all’ORNL, poi esteso i test a una sottostazione vicina e infine installato l’attrezzatura di codifica/decodifica del colore sia alla sottostazione della EPB che al computer di controllo centrale”, ha detto Fuhr. “È la vera cosa – testata e comprovata”.

- ChatGPT, come Chatbot, sa cosa dire e cosa non dire proprio come Zhinao.

- Scopri come ChatGPT regala Windows 11 gratuito!

- Il software di intelligenza artificiale nei call center rivoluziona il servizio clienti.

Secondo Fuhr, la EPB e la maggior parte delle architetture di controllo dei processi industriali negli Stati Uniti seguono le linee guida NIST SP800-82 per tutti i sistemi di controllo dei processi industriali (IPC) – comprese le fabbriche, la produzione e i test automatizzati, nonché la rete. La sua tecnica di codifica/decodifica a colori funzionerà non solo per le comunicazioni della rete dal computer di controllo centrale della rete alle sue sottostazioni, ma anche per qualsiasi tecnologia operativa (OT). In effetti, diversi privati hanno già mostrato interesse per la licenza della sua architettura di codifica a colori, secondo Fuhr.

Storicamente, le connessioni Internet hanno offerto un punto di ingresso per hacker sofisticati per inserire malware nelle sottostazioni, che sono quasi universalmente gestite da reti SCADA (supervisory control and data acquisition), che risalgono agli anni ’50, quando la sicurezza informatica non era nemmeno una parola. Anche oggi, le reti SCADA di solito non richiedono alcuna autenticazione per eseguire comandi a distanza su un dispositivo di controllo. Per risolvere la maggior parte delle vulnerabilità, le linee guida NIST vietano al computer di controllo centrale – che di solito è collegato alla IT aziendale – di estendere la disponibilità di Internet al sistema di controllo SCADA. Le architetture SCADA conformi alle linee guida NIST sono isolate dalla Rete tramite firewall che eseguono invece un VLAN a più canali per le sottostazioni collegate ai suoi computer di controllo centrali. Allo stesso modo, la comunicazione dei dati dai sensori e agli attuatori è eseguita su diversi canali del VLAN. La maggior parte delle operazioni è programmabile, ma viene eseguita autonomamente presso le sottostazioni senza personale; gli operatori umani possono anche utilizzare un’interfaccia grafica utente (GUI) per la configurazione e la supervisione ad alto livello di macchine e processi remoti.

Nel corso degli anni, la sicurezza informatica è diventata un problema sempre più importante, e molte modifiche resistenti agli hacker sono state aggiunte alle architetture SCADA. Tuttavia, queste misure di sicurezza non sono state universalmente applicate. Il risultato è stato numerosi attacchi risalenti al 2000, quando un ex dipendente insoddisfatto ha preso il controllo del sistema di OT del Maroochy Shire nel Queensland, in Australia, utilizzando un singolo computer e un trasmettitore radio. Dalla commercializzazione di Internet, molti hacker hanno attaccato i sistemi di controllo dei processi, compresi quelli delle utilities, costringendo i protocolli industriali SCADA nuovi (e di retrofit) a segmentare le loro reti con gateway, router, diodi dati solo in una direzione e white-listing che passa solo il traffico di un singolo tipo lungo ogni canale VLAN. Inoltre, i canali VLAN sono solo bidirezionali quando necessario, sono segmentati in modo che possano comunicare solo con i dispositivi con cui erano destinati a comunicare e non sono autorizzati a connettersi alla rete aziendale centrale senza almeno un firewall (per la massima sicurezza, con due firewall su ogni lato di un server DMZ (zona demilitarizzata) che inoltra in modo sicuro le comunicazioni).

Tuttavia, le reti di utilità che non aderiscono alle raccomandazioni del NIST sono state comunque sfruttate, compreso un attacco a più punte su un computer di controllo centrale della rete, un attacco di denial-of-service simultaneo sul sistema telefonico e malware scaricato nelle reti SCADA nel 2016, che hanno causato lo spegnimento di sette sottostazioni e l’interruzione dell’energia elettrica per 80.000 clienti in Ucraina. Allo stesso modo, il malware Triton, che è stato rintracciato all’Istituto Centrale di Ricerca Scientifica di Chimica e Meccanica della Russia da White Hats (hacker di sicurezza) di Mandiant, è stato caricato su un PC Windows utilizzato per configurare un’installazione OT in Arabia Saudita, dove ha infettato un sistema di controllo dei processi SCADA nel 2019. Un’infezione comparabile è avvenuta nel 2011, quando il worm maligno Stuxnet ha attaccato con successo le centrifughe controllate da OT iraniane per l’arricchimento dell’uranio.

Oggi, le reti OT commerciali negli Stati Uniti che seguono rigorosamente le linee guida del NIST sono più sicure, ma secondo Fuhr, nuovi vettori di attacco sono stati aperti dai numerosi “smart” contatori elettrici introdotti negli ultimi anni che, da un lato, consentono agli operatori di rete di gestire l’energia in modo più efficiente, ma dall’altro creano nuove vulnerabilità nell’infrastruttura di controllo OT.

“La proliferazione di contatori intelligenti e dispositivi di automazione domestica controllati dalla rete è al di fuori del campo di applicazione del nostro attuale progetto di ricerca, e realisticamente viene utilizzata una varietà di configurazioni di rete, quindi non c’è una singola risposta, ma per utilizzare una frase abusata, la superficie di attacco sta sicuramente aumentando”, ha detto Fuhr.

Fuhr sottolinea che la sua tecnica di codifica/decodifica del colore riduce la superficie di attacco fornendo nuovi livelli di protocolli di sicurezza per proteggere l’infrastruttura della rete e altri OT. L’aggiunta della tecnica di codifica a colori dell’ORNL aumenta la difficoltà per i hacker di intercettare e sostituire (spoofing) le letture dei sensori che arrivano alle sottostazioni gestite da SCADA e vengono inoltrate ai computer di controllo centrale della rete.

“La nostra architettura è progettata per impedire agli hacker di alterare, ad esempio, le letture dei sensori termici segnalando una temperatura molto bassa che potrebbe far spegnere le ventole, il che potrebbe causare il guasto di attrezzature surriscaldate, provocando un blackout”, ha detto Fuhr.

Nelle prove della tecnica dell’ORNL con la rete EPB, le letture dei sensori esistenti, ad esempio temperatura, pressione, tensione, corrente e campi elettromagnetici, vengono codificate nello stream di caratteri, come fa normalmente la sottostazione. Quindi l’hardware aggiuntivo di Fuhr codifica i caratteri in colori provenienti da una ruota dei colori e li nasconde in un frame video – subliminalmente al di fuori della vista – del feed video che osserva già ogni sottostazione a distanza. Poiché il segnale video viaggia su un canale di rete separato dalla VLAN dalla chiave di decodifica del colore, aggiunge un altro livello di sicurezza che un hacker deve penetrare.

“Le nostre implementazioni sono state testate con aziende di servizi pubblici che già utilizzano canali VLAN separati per diversi tipi di traffico informativo tra i dispositivi di rete di una sottostazione, complicando ulteriormente qualsiasi tentativo di hacking”, ha detto Fuhr.

La posizione della ruota dei colori, che cambia per ogni lettura del sensore, viaggia sul canale VLAN separato che i caratteri normalmente utilizzati per codificare la lettura del sensore. La ruota dei colori viene girata di una quantità diversa per ogni lettura, che cambia circa 10 volte al secondo, e viene calcolata utilizzando un algoritmo di Fibonacci che ruota il numero della ruota dei colori per la somma delle due quantità di rotazione precedenti. Di conseguenza, per contraffare una lettura del sensore, un hacker dovrebbe penetrare due canali VLAN separati, determinare come funziona lo schema di codifica a colori, calcolare le quantità di rotazione e individuare i colori nel frame subliminale, il tutto nel decimo di secondo prima della lettura del sensore successiva.

Fuhr ha sostenuto che questi livelli di sicurezza aggiuntivi, oltre a un OT conforme al NIST, rendono altamente improbabile che gli hacker possano attaccare con successo la rete elettrica degli Stati Uniti o altre architetture OT IPC.

R. Colin Johnson è un Kyoto Prize Fellow che lavora come giornalista tecnologico da due decenni.