L’algoritmo di Google rende l’encryption FIDO al sicuro dai computer quantistici

L'algoritmo di Google protegge l'encryption FIDO da computer quantistici.

.fav_bar { float:left; border:1px solid #a7b1b5; margin-top:10px; margin-bottom:20px; } .fav_bar span.fav_bar-label { text-align:center; padding:8px 0px 0px 0px; float:left; margin-left:-1px; border-right:1px dotted #a7b1b5; border-left:1px solid #a7b1b5; display:block; width:69px; height:24px; color:#6e7476; font-weight:bold; font-size:12px; text-transform:uppercase; font-family:Arial, Helvetica, sans-serif; } .fav_bar a, #plus-one { float:left; border-right:1px dotted #a7b1b5; display:block; width:36px; height:32px; text-indent:-9999px; } .fav_bar a.fav_de { background: url(../images/icons/de.gif) no-repeat 0 0 #fff } .fav_bar a.fav_de:hover { background: url(../images/icons/de.gif) no-repeat 0 0 #e6e9ea } .fav_bar a.fav_acm_digital { background:url(‘../images/icons/acm_digital_library.gif’) no-repeat 0px 0px #FFF; } .fav_bar a.fav_acm_digital:hover { background:url(‘../images/icons/acm_digital_library.gif’) no-repeat 0px 0px #e6e9ea; } .fav_bar a.fav_pdf { background:url(‘../images/icons/pdf.gif’) no-repeat 0px 0px #FFF; } .fav_bar a.fav_pdf:hover { background:url(‘../images/icons/pdf.gif’) no-repeat 0px 0px #e6e9ea; } .fav_bar a.fav_more .at-icon-wrapper{ height: 33px !important ; width: 35px !important; padding: 0 !important; border-right: none !important; } .a2a_kit { line-height: 24px !important; width: unset !important; height: unset !important; padding: 0 !important; border-right: unset !important; border-left: unset !important; } .fav_bar .a2a_kit a .a2a_svg { margin-left: 7px; margin-top: 4px; padding: unset !important; }

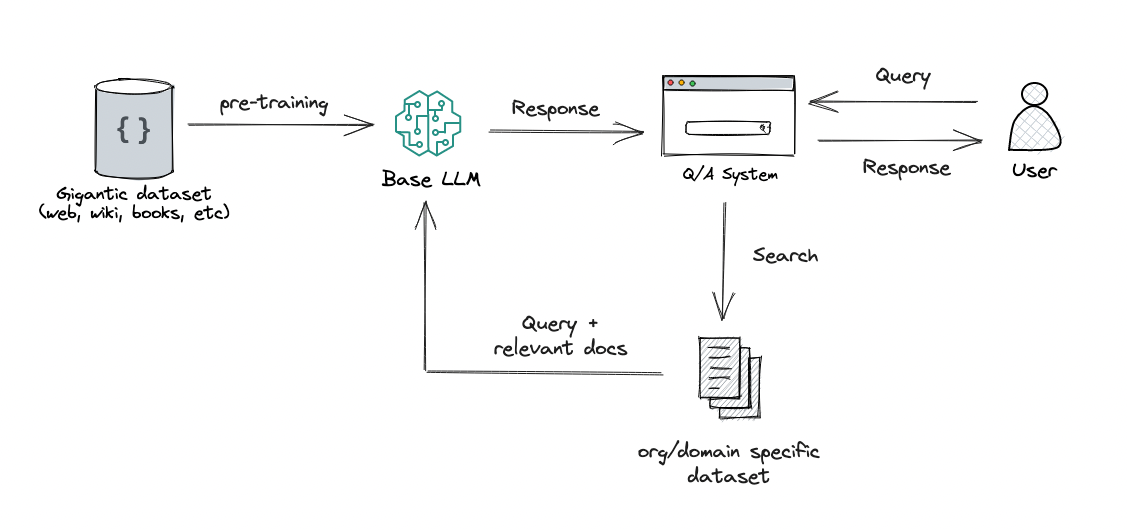

Un algoritmo di crittografia post-quantistica (PQC) sviluppato da ricercatori di Google e dell’ETH Zurich in Svizzera consente la crittografia resistente ai quanti per le chiavi di sicurezza FIDO2.

Lo standard industriale FIDO2 utilizza la forma più sicura di autenticazione a due fattori integrata per l’accesso ai siti web, ma ci sono preoccupazioni per gli attacchi quantistici in futuro.

Il nuovo algoritmo combina l’algoritmo di firma digitale a curva ellittica e l’algoritmo Crystals-Dilithium, quest’ultimo uno dei tre algoritmi PQC scelti dall’Istituto Nazionale di Standard e Tecnologia per le firme digitali.

- Rendere sfocato lo schermo del tuo telefono potrebbe fermare lo spiare

- Gli annunci di YouTube potrebbero aver portato al tracciamento online dei bambini, secondo una ricerca

- Dispositivo di monitoraggio delle pillole per adolescenti suscita interesse da parte di CVS Pharmacy

Per violare il nuovo algoritmo, gli attaccanti dovrebbero sconfiggere entrambi i tipi di crittografia.

Un altro vantaggio è la dimensione ridotta delle sue chiavi rispetto ad altri algoritmi PQC.

Ha scritto Elie Bursztein e Fabian Kaczmarczyck di Google in un recente post del Google Security Blog, “Attraverso un’ottimizzazione accurata, siamo riusciti a sviluppare un’implementazione ottimizzata della memoria Rust che richiedeva solo 20 KB di memoria, che era sufficientemente piccola.” Da Ars Technica Visualizza l’articolo completo

Abstracts Copyright © 2023 SmithBucklin, Washington, D.C., USA